OpenHarmony開源軟件供應鏈安全風險及其網絡信息安全軟件開發策略

OpenHarmony作為開源鴻蒙生態的核心操作系統,正逐漸成為萬物互聯時代的重要基礎設施。其開源軟件供應鏈的復雜性與開放性,也帶來了潛在的安全風險,對網絡和信息安全軟件開發提出了新的挑戰與要求。

一、OpenHarmony開源軟件供應鏈的主要安全風險

- 第三方組件風險:OpenHarmony生態系統高度依賴眾多開源組件與依賴庫。這些第三方組件可能存在未及時修復的已知漏洞(如Log4j式漏洞),或隱藏的后門代碼。攻擊者可能通過供應鏈攻擊,將惡意代碼植入上游組件庫,進而污染整個下游應用生態。

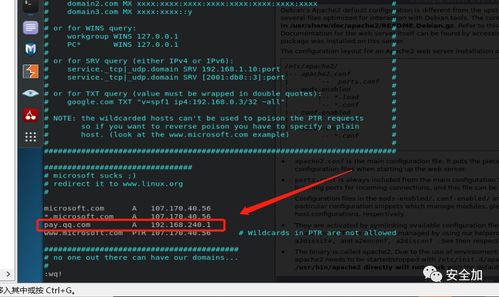

- 代碼倉庫與分發安全風險:代碼托管平臺(如Gitee)可能面臨賬號劫持、惡意提交、倉庫污染等威脅。若攻擊者獲得維護者權限,可注入惡意代碼。軟件包管理器在分發過程中可能遭遇劫持或替換,導致用戶下載到篡改后的版本。

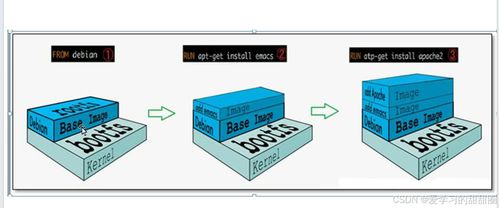

- 開發工具鏈風險:編譯器、構建工具、CI/CD流水線等環節若被攻擊,可能生成被植入漏洞或后門的二進制文件,且該過程難以被察覺。

- 許可證合規與法律風險:開源組件復雜的許可證條款(如GPL傳染性)可能引發合規問題,導致法律糾紛或被迫開源專有代碼,間接影響系統安全性。

- 社區治理與維護風險:開源項目依賴社區維護,若核心開發者退出或項目活躍度下降,可能導致安全漏洞修復延遲,形成“僵尸依賴”。

二、針對OpenHarmony的網絡和信息安全軟件開發策略

- 實施軟件物料清單(SBOM)管理:為所有OpenHarmony應用及系統組件建立完整的SBOM,清晰記錄所有開源組件的名稱、版本、來源、許可證及已知漏洞狀態。這有助于快速定位受影響的組件,實現漏洞的精準修復。

- 強化供應鏈安全驗證:

- 來源驗證:對所有引入的第三方庫進行簽名驗證,確保來源可信。

- 漏洞掃描:在CI/CD流程中集成自動化SCA(軟件成分分析)工具,對每次構建進行漏洞掃描,阻斷含高危漏洞的組件進入生產環境。

- 代碼審計:對關鍵安全組件進行人工或自動化代碼審計,尤其關注網絡通信、數據加解密、權限控制等模塊。

- 構建安全開發框架與最佳實踐:

- 為OpenHarmony應用開發者提供內置安全能力的開發框架,如安全的網絡通信庫、統一的密鑰管理服務、安全的沙箱隔離機制。

- 制定并推廣安全編碼規范,重點防范緩沖區溢出、注入攻擊、不安全反序列化等常見漏洞。

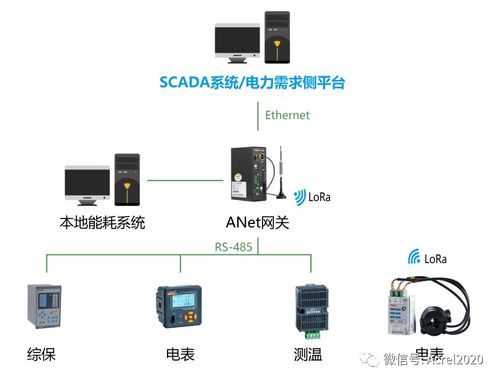

- 利用OpenHarmony的分布式安全能力,如設備間可信認證、分布式數據訪問控制,來增強跨設備應用的安全性。

- 建立持續監控與應急響應機制:

- 監控國內外主流漏洞庫(如CVE、CNVD)、開源社區安全公告,及時獲取上游組件安全情報。

- 建立OpenHarmony生態專屬的安全漏洞報告與響應流程,鼓勵白帽子進行負責任的漏洞披露。

- 制定供應鏈攻擊應急預案,包括快速隔離受影響組件、回滾版本、發布安全補丁等措施。

- 推動安全開發生態建設:

- 鼓勵開發者和企業參與開源安全社區,共同維護關鍵組件的安全性。

- 開展安全開發培訓,提升整個OpenHarmony開發者社區的安全意識與能力。

- 考慮建立開源軟件供應鏈安全認證或標簽體系,對符合安全標準的應用進行標識,增強用戶信任。

三、

OpenHarmony的繁榮離不開一個安全可信的軟件供應鏈。面對供應鏈攻擊日益復雜的挑戰,網絡和信息安全軟件開發必須從傳統的“點狀防御”轉向覆蓋“開發-集成-分發-部署-運營”全生命周期的“鏈式防御”。通過技術與管理相結合,構建主動、縱深、彈性的安全體系,才能保障OpenHarmony生態的健康發展,使其真正成為可信賴的萬物互聯底座。這不僅是技術問題,更是需要社區、開發者、企業及監管機構共同協作的生態工程。

如若轉載,請注明出處:http://www.shinehui.com/product/54.html

更新時間:2026-02-12 20:56:21